Dia após dia, ataques cibernéticos e ameaças estão aumentando, então os invasores estão usando métodos mais sofisticados para invadir os sistemas de computador. A segurança cibernética é um sistema de proteção muito útil para proteger computadores, redes, servidores, sistemas eletrônicos, dispositivos móveis, programas e sistemas eletrônicos contra ataques digitais. Geralmente, os ataques cibernéticos visam acessar, destruir ou alterar dados confidenciais extorquindo dinheiro de operadores ou interrompendo processos comerciais comuns. A segurança cibernética visa principalmente a defesa de sistemas de computador contra acesso não autorizado. Existem muitas dicas de segurança cibernética para se proteger de ataques cibernéticos, como a necessidade de atualizar o sistema operacional , usar software antivírus, usar senhas fortes, não abrir links ou e-mails não autorizados e evitar o uso de redes Wi-Fi não seguras em locais públicos.

Este artigo fornece uma lista de Tópicos do Seminário de Segurança Cibernética para Estudantes de Engenharia.

Tópicos do Seminário de Segurança Cibernética para Estudantes de Engenharia

A lista de tópicos do seminário de segurança cibernética para estudantes de engenharia é discutida abaixo.

Ataques de Phishing

Um ataque de phishing é um ataque cibernético comum que envia comunicações fraudulentas que parecem vir de uma fonte confiável. Geralmente, essa comunicação pode ser feita por e-mail. A principal intenção de um ataque de phishing é roubar dados para utilizar ou vender, como detalhes de login, detalhes de cartão de crédito, detalhes de contas bancárias ou instalar malware no computador da vítima. Existem diferentes tipos de ataques de phishing, como e-mail, lança, baleação, esmagamento e pesca.

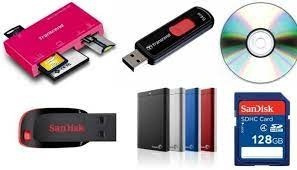

Midia removivel

A mídia removível é um tema de conscientização de segurança que é usado diariamente por diferentes empresas. Este é o meio de armazenamento portátil que permite aos usuários copiar dados para o dispositivo e, em seguida, remover os dados do dispositivo. A mídia removível pode ser facilmente removida de um PC durante a execução. Ao usar isso, é fácil enviar dados de um PC para outro. Existem diferentes tipos de mídia removível, como cartões SD, unidades USB, CDs, discos Blu-ray, DVDs, fita magnética e disquetes.

Autenticação baseada em senha

A autenticação baseada em senha é um conceito muito simples de segurança cibernética usado em diferentes empresas. As palavras secretas comumente usadas serão facilmente adivinhadas por pessoas não autorizadas para obter o direito de acesso às suas contas. Para os cibercriminosos, é muito fácil acessar contas usando padrões de senha simples ou reconhecíveis dos funcionários. Quando esses dados são roubados, eles podem ser vendidos ou públicos para obter receita. Portanto, a implementação de senha aleatória pode tornar muito mais difícil para os cibercriminosos obter acesso a diferentes contas. Além disso, a autenticação de dois fatores também pode fornecer camadas adicionais de segurança que defendem a integridade da conta.

Segurança de dispositivos móveis

A segurança de dispositivos móveis ajuda a proteger dados confidenciais armazenados no celular e transmitidos por meio de dispositivos portáteis, como laptops, tablets e vestíveis. As ameaças potenciais aos dispositivos móveis compreendem principalmente golpes de phishing, aplicativos móveis maliciosos, spyware, redes Wi-Fi inseguras e vazamento de dados. Para evitar violações de segurança, toda empresa deve tomar medidas preventivas e claras para diminuir o risco. Os benefícios da segurança do dispositivo móvel incluem principalmente a aplicação da política de segurança, controle de aplicativos, backup de dados, registro do dispositivo automatizado, controle de atualização do dispositivo, etc.

Trabalho remoto

O trabalho remoto é muito útil para as organizações porque aumenta a produtividade, melhor equilíbrio entre vida profissional e pessoal e flexibilidade, mas também aumenta os problemas de segurança cibernética. Portanto, os dispositivos usados para fins de trabalho, como laptops, computadores e smartphones, devem permanecer bloqueados após a instalação do software antivírus.

Muitas empresas estão recrutando cada vez mais trabalhadores remotos que se adaptaram ao estilo de vida de trabalhar em casa, mas eles precisam receber treinamento para entender e gerenciar como se proteger da segurança cibernética, porque os funcionários às vezes dependem principalmente de redes pessoais, novas ferramentas online, dispositivos pessoais, serviços online, etc. Portanto, eles podem ter alguns problemas durante a pandemia. Portanto, é importante reservar algum tempo para verificar seus processos de segurança e verificar se tudo está funcionando e seguro.

Wi-Fi público

Usando público Wi-fi é muito conveniente de usar quando você está viajando ou em locais públicos, atualizando o trabalho, acessando contas online e verificando e-mails de emergência. Embora essas redes públicas possam levar a ataques cibernéticos. Existem muitos riscos de Wi-Fi público, como distribuição de malware, pontos de acesso maliciosos, ataques man-in-the-middle, espionagem e sniffing de Wi-Fi e redes não criptografadas.

Para usar as redes públicas com muita segurança, é preciso segui-las; tente evitar o acesso a dados confidenciais, use uma VPN, atenha-se a sites HTTPS, use uma extensão de navegadores e configurações de conexão que precisam ser ajustadas, desative o compartilhamento de arquivos, utilize a tela de privacidade, utilize a autenticação de dois fatores, instale antivírus e sair corretamente.

Segurança na Nuvem

A coleção de procedimentos e tecnologia projetada para lidar com ameaças internas e externas à segurança dos negócios é conhecida como segurança na nuvem. Essa segurança é necessária em diferentes organizações à medida que integram ferramentas e serviços baseados em nuvem e passam para sua estratégia de transformação digital como parte de sua infraestrutura.

Os termos como migração para a nuvem e transformação digital têm sido usados com frequência em ambientes corporativos. À medida que as empresas mantêm essas ideias e se movem para otimizar sua abordagem operacional, novos desafios ocorrem ao equilibrar os níveis de produtividade e segurança. Portanto, a segurança na nuvem refere-se às políticas, tecnologias, serviços e controles que defendem os dados, a infraestrutura e os aplicativos da nuvem contra ameaças. A segurança na nuvem é projetada principalmente para proteger servidores de dados, redes físicas, armazenamento de dados, sistema operacional, estruturas de virtualização de computadores, middleware, ambientes de tempo de execução, etc.

Mídia social

Como a mídia social se desenvolveu aos trancos e barrancos com muitos benefícios, mas está enfrentando muitos problemas de segurança cibernética por muitos hackers. Porque, diariamente, publicamos muitas coisas em nossas contas de mídia social, como imagens, promoções, eventos, trabalho, etc. Portanto, compartilhar tudo isso pode causar violações de privacidade. Algumas das questões associadas são; privacidade de dados, mineração de dados, ataques de vírus e malware, questões legais e muito mais.

Para superar todos esses problemas, precisamos seguir essas soluções, como a necessidade de criar senhas fortes, garantir que as senhas sejam difíceis com letras minúsculas, maiúsculas, caracteres especiais e números, evitar compartilhar dados pessoais como números de telefone, data de nascimento, nomes, redes sociais detalhes de segurança, fotos, usar opções de segurança e privacidade fornecidas por diferentes plataformas de mídia social, usar apenas conexão Wi-Fi autorizada, atualizar sistema operacional, usar antivírus, devemos aceitar solicitações de amizade apenas de pessoas conhecidas.

O futuro da IA na cibersegurança

A inteligência artificial na segurança cibernética simplesmente ajuda as organizações na observação, geração de relatórios, detecção e combate a ameaças cibernéticas para manter a confidencialidade dos dados. A crescente conscientização entre os indivíduos, a progressão na tecnologia da informação, a atualização da inteligência, as soluções de trabalho policial e o crescente volume de informações coletadas de várias fontes exigiram o uso de soluções de segurança cibernética aprimoradas e confiáveis.

O aumento na qualidade e incidência de ataques cibernéticos está impulsionando os sistemas cibernéticos com IA. Globalmente, o aumento dos incidentes de ataques cibernéticos criou uma conscientização entre as organizações para proteger seus dados. A principal razão por trás desses cibercriminosos é a competição política, os concorrentes se movendo para obter ganhos e também para prejudicar outros nomes, roubo internacional de dados, etc.

A abordagem de mineração de dados para segurança cibernética

Em nossa vida diária, o uso da internet e das tecnologias de comunicação desempenha um papel importante. A capacidade de mineração de dados é aproveitada por cibercriminosos, bem como por especialistas em segurança. Os aplicativos de mineração de dados podem ser usados para detectar futuros ataques cibernéticos por meio de análise, comportamento do programa, hábitos de navegação e assim por diante. O número de usuários da Internet está aumentando gradualmente, portanto, há enormes desafios de segurança ao trabalhar no mundo cibernético.

Malware, negação de serviço, sniffing, spoofing e cyberstalking são as principais ameaças cibernéticas. As técnicas de mineração de dados fornecem uma abordagem inteligente para a detecção de ameaças, monitorando atividades anormais do sistema e padrões comportamentais e de assinatura. Este documento destaca aplicativos de mineração de dados para análise e detecção de ameaças com uma abordagem especial para malware e detecção de ataque de negação de serviço com alta precisão e menos tempo.

ransomware

O software malicioso mais perigoso, como o Ransomware, é frequentemente usado por cibercriminosos para criptografar os dados de uma organização para exigir dinheiro da organização para obter a chave de descriptografia. Este software de malware evita que os usuários acessem seu sistema simplesmente bloqueando a tela do sistema ou bloqueando os arquivos dos usuários até que o dinheiro seja pago. Atualmente, as famílias de ransomware são categorizadas em diferentes tipos, como cripto-ransomware, certos tipos de criptografia de arquivos em sistemas infectados e forçam os consumidores a pagar usando técnicas específicas de pagamento online.

Cibersegurança para pequenas empresas

Nas pequenas empresas, existem dois fatores poderosos Banda larga e tecnologia da informação para alcançar novos mercados, aumentando a produtividade e a eficiência. Mas os cibercriminosos frequentemente se concentram em pequenas empresas devido ao mecanismo de segurança menos competente, falta de dados de backup e conhecimento de proteção. Portanto, toda pequena empresa exige uma política de segurança cibernética para defender seus negócios, clientes e dados contra ameaças crescentes à segurança cibernética.

Cibersegurança com IoT

A segurança cibernética baseada em IoT é uma tecnologia usada para proteger dispositivos e redes conectados na Internet das coisas. Portanto, a Internet das coisas envolve a conexão de dispositivos de computação, máquinas digitais e mecânicas, animais, itens, etc. cada objeto é especificado com um identificador exclusivo e a capacidade de transferir dados separadamente através de uma rede. Permitir que diferentes dispositivos se conectem à Internet os expõe a uma série de riscos principais se não forem protegidos de forma eficaz, como ataques cibernéticos.

Hacking ético

Hacking ético é uma tentativa autorizada de obter acesso ilegal a um sistema de computador, dados, aplicativos ou infraestrutura da organização. Esse hacking visa simplesmente verificar o sistema, caso contrário, a rede que hackers mal-intencionados podem destruir ou explorar. A empresa contrata engenheiros de Segurança Cibernética para realizar diferentes atividades para testar as defesas do sistema. Eles coletam e examinam os dados para entender maneiras de fortalecer a segurança da rede ou sistema.

Crime cibernético e aplicação da lei

O número de crimes cibernéticos tem aumentado em todo o mundo, portanto, tornar os estatutos de justiça para pessoas e empresas vítimas de ataques cibernéticos tornou-se muito difícil. Assim, cada país tem um departamento vigilante para crimes cibernéticos que simplesmente observa os assuntos de segurança cibernética para ataques dentro e fora do país.

Criptografia

A prática de criptografar dados e depois descriptografar é conhecida como criptografia. Portanto, é o domínio de segurança cibernética mais importante. É muito útil para proteger seus dados e evita que cibercriminosos usem seus dados no meio. Mesmo que o criminoso obtenha as informações, ele não obterá nenhum dado devido à criptografia. Portanto, o criminoso precisa de uma chave de descriptografia. Os especialistas em segurança cibernética simplesmente utilizam criptografia para projetar cifras, algoritmos e outras medidas de segurança que codificam e defendem dados e empresas de clientes. Consulte este link para: O que é criptografia: tipos, ferramentas e seus algoritmos .

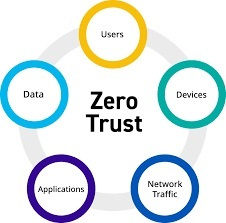

Arquitetura de confiança zero

Zero Trust Architecture (ZTA) é um modelo de segurança que não dá permissão a usuários e dispositivos sem autenticação correta. Assim, é uma rede muito segura, portanto não permite ataques maliciosos. ZTA é uma abordagem estratégica para segurança cibernética que protege uma organização simplesmente reduzindo a confiança implícita e validando cada fase de uma interação digital constantemente. Aqui, a confiança implícita significa que os usuários que já estiveram na rede, como agentes de ameaças e internos mal-intencionados, estão livres para se mover lateralmente e permitir dados confidenciais devido à falta de controles de segurança granulares.

Seguro Cibernético

O seguro cibernético é um tipo de seguro que pode ser segurado para defender as empresas contra ataques cibernéticos e, mais comumente, contra riscos relacionados à infraestrutura e atividades de TI. Atualmente, os ataques cibernéticos estão fora de controle e seus riscos podem causar perdas potenciais. A cobertura da apólice de seguro cibernético fornece cobertura própria de diferentes perdas, como destruição de dados, hacking, roubo, extorsão, rejeição de ataques de serviço, falha na defesa de dados, etc.

A cobertura de seguro cibernético está disponível em dois tipos de cobertura de primeira parte e cobertura de responsabilidade de terceiros. Você pode selecionar um ou ambos os tipos para comprar. A cobertura de seguro de terceiros simplesmente protege sua organização quando você incorre em despesas com uma violação de dados ou quando sua empresa é invadida, enquanto a cobertura de seguro de terceiros simplesmente fornece segurança quando um cliente, parceiro ou fornecedor usa você para permitir que uma violação de dados ocorra.

Mais alguns tópicos do seminário de segurança cibernética

A lista de mais alguns tópicos do seminário de segurança cibernética está listada abaixo.

- Sistemas de Detecção de Intrusão.

- Segurança de rede.

- Crime Cibernético.

- Aprendizado de máquina com reconhecimento de privacidade.

- Inteligência de Ameaças Cibernéticas.

- Proteção de Dados e Privacidade em Sistemas Distribuídos.

- Redes de missão crítica e sensíveis ao tempo.

- Processamento de Evento Complexo Distribuído.

- Identificação do Caminho de Ataque.

- Segurança SDN.

- Defesa de alvo móvel ou MTD.

- Firewalls distribuídos e colaborativos.

- Lavagem de dinheiro através do Bitcoin.

- Inteligência de Ameaças.

- Segurança SDN ou NFV.

- Infraestrutura crítica e segurança da indústria 4.0.

- Segurança da Camada de Enlace. Detecção Segura em Cidades Inteligentes.

- Análise distribuída e integridade de dados.

- Controle de Acesso em Ambientes Distribuídos.

- Reputação e Confiança nas Redes.

- Detecção de invasores furtivos.

- Correlação de dados de host e rede para detecção de intrusão.

- Detecção de Cenários de Ataque.

- Qualidade de Dados em Sistemas Distribuídos.

- Rede centrada em conteúdo e rede de dados nomeados.

- Controle de Acesso dentro de DNEs (Ambientes de Rede Distribuída).

- Rede definida por software e virtualização da função de rede.

- Computação acionada por eventos em sistemas distribuídos.

- Caça Ameaça Aplicada.

- Avaliação Dinâmica de Ameaças através de Redes Bayesianas.

- Plano de controle descentralizado do SDN.

- Segurança de virtualização de função de rede.

- Detecção de anomalias de arquivos de log.

- Sistemas de Detecção de Intrusão em Veículos.

- Modelos de falha em redes IoT de segurança crítica.

- Conceitos de Tolerância a Falhas para TSN (Time Sensitive Networks).

- Detecção de intrusão de rede auxiliando com informações sobre a atividade do host.

Não perca - Projetos de Cibersegurança para Estudantes de Engenharia .

Portanto, trata-se de uma lista de projetos de segurança cibernética para estudantes de engenharia que são muito úteis na seleção de um tópico. O aplicações de segurança cibernética permitem que você lide com autenticação com segurança de rede, bem como tecnologias de segurança em nuvem. Aqui está uma pergunta para você, o que é um sistema de segurança?